INTRODUCCIÓN

En la actualidad son muchos los factores a tener en cuenta en lo relativo a la seguridad de la información, un área que día a día va adquiriendo más protagonismo en los presupuestos e inversiones empresariales.

Los planes de contingencia y de continuidad de negocio cobran especial relevancia a la hora de abordar cualquier proyecto TIC. Ya son muchos y muy frecuentes los escenarios donde la pérdida de información puede ocasionar daños importantes en los desarrollos corporativos. A lo anterior se suman los ataques externos que vulneran el funcionamiento correcto de los sistemas, incluso la interrupción esporádica de ciertos sistemas y servicios, puede ocasionar importantes pérdidas económicas.

CARACTERISTICAS:

Así mismo es importante tener en cuenta ciertos términos que aclaran que puede tenerse en cuenta al hablar de seguridad informática, tales son:

AUDITORIA DE LA INFORMACIÓN

CONCEPTO

Es el estudio que comprende el análisis y gestión de sistemas para identificar y posteriormente corregir las diversas vulnerabilidades que pudieran presentarse en una revisión exhaustiva de las estaciones de trabajo, redes de comunicaciones o servidores.

Una vez obtenidos los resultados, se detallan, archivan y reportan a los responsables quienes deberán establecer medidas preventivas de refuerzo, siguiendo siempre un proceso secuencial que permita a los administradores mejorar la seguridad de sus sistemas aprendiendo de los errores cometidos con anterioridad.

Las auditorías de seguridad de SI permiten conocer en el momento de su realización cuál es la situación exacta de sus activos de información en cuanto a protección, control y medidas de seguridad.

OBJETIVOS GENERALES DE UNA AUDITORIA DE SISTEMAS

En la actualidad son muchos los factores a tener en cuenta en lo relativo a la seguridad de la información, un área que día a día va adquiriendo más protagonismo en los presupuestos e inversiones empresariales.

Los planes de contingencia y de continuidad de negocio cobran especial relevancia a la hora de abordar cualquier proyecto TIC. Ya son muchos y muy frecuentes los escenarios donde la pérdida de información puede ocasionar daños importantes en los desarrollos corporativos. A lo anterior se suman los ataques externos que vulneran el funcionamiento correcto de los sistemas, incluso la interrupción esporádica de ciertos sistemas y servicios, puede ocasionar importantes pérdidas económicas.

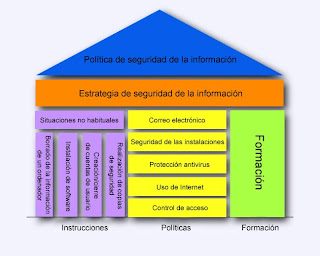

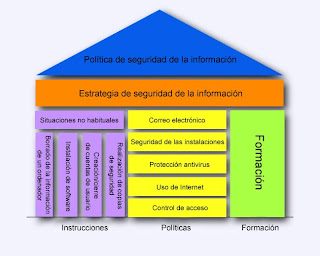

SEGURIDAD DE LA INFORMACIÓN

CONCEPTO

Se puede entender como seguridad un estado de cualquier sistema (informático o no) que nos indica que ese sistema está libre de peligro, daño o riesgo. Se entiende como peligro o daño todo aquello que pueda afectar su funcionamiento directo o los resultados que se obtienen del mismo. Para la mayoría de los expertos el concepto de seguridad en la informática es utópico porque no existe un sistema 100% seguro.

CARACTERISTICAS:

- Integridad: La información sólo puede ser modificada por quien está autorizado, esto es que no se realicen modificaciones por personas no autorizadas a los datos, información o procesos, que no se realicen modificaciones no autorizadas por personal autorizado a los datos, información o procesos y que los datos o información sea consistente tanto interna como externamente.

- Confidencialidad: La información sólo debe ser legible para los autorizados, esto implica el buscar prevenir el acceso no autorizado ya sea en forma intencional o no intencional de la información.

- Disponibilidad: Debe estar disponible cuando se necesita los datos, la información o recursos para el personal adecuado.

- Irrefutabilidad: (No-Rechazo o No Repudio) Que no se pueda negar la auditoría.

Así mismo es importante tener en cuenta ciertos términos que aclaran que puede tenerse en cuenta al hablar de seguridad informática, tales son:

- Activo: recurso del sistema de información o relacionado con éste, necesario para que la organización funcione correctamente y alcance los objetivos propuestos.

- Amenaza: es un evento que pueden desencadenar un incidente en la organización, produciendo daños materiales o pérdidas inmateriales en sus activos.

- Impacto: medir la consecuencia al materializarse una amenaza.

- Riesgo: posibilidad de que se produzca un impacto determinado en un activo, en un dominio o en toda la organización.

- Vulnerabilidad: posibilidad de ocurrencia de la materialización de una amenaza sobre un activo.

- Ataque: evento, exitoso o no, que atenta sobre el buen funcionamiento del sistema.

- Desastre o Contingencia: interrupción de la capacidad de acceso a información y procesamiento de la misma a través de computadoras necesarias para la operación normal de un negocio.

- No te que riesgo y vulnerabilidad son conceptos diferentes, debido a que la vulnerabilidad está ligada a una amenaza y el riesgo a un impacto.

AUDITORIA DE LA INFORMACIÓN

CONCEPTO

Es el estudio que comprende el análisis y gestión de sistemas para identificar y posteriormente corregir las diversas vulnerabilidades que pudieran presentarse en una revisión exhaustiva de las estaciones de trabajo, redes de comunicaciones o servidores.

Las auditorías de seguridad de SI permiten conocer en el momento de su realización cuál es la situación exacta de sus activos de información en cuanto a protección, control y medidas de seguridad.

OBJETIVOS GENERALES DE UNA AUDITORIA DE SISTEMAS

- Buscar una mejor relación costo-beneficio de los sistemas automáticos o computarizados diseñados e implantados.

- Incrementar la satisfacción de los usuarios de los sistemas computarizados.

- Asegurar una mayor integridad, confidencialidad y confiabilidad de la información mediante la recomendación de seguridades y controles.

- Conocer la situación actual del área informática y las actividades y esfuerzos necesarios para lograr los objetivos propuestos.

- Seguridad de personal, datos, hardware, software e instalaciones.

- Apoyo de función informática a las metas y objetivos de la organización.

- Seguridad, utilidad, confianza, privacidad y disponibilidad en el ambiente informático.

- Minimizar existencias de riesgos en el uso de tecnología de información.

- Decisiones de inversión y gastos innecesarios.

- Capacitación y educación sobre controles en los sistemas de información.

- Aumento considerable e injustificado del presupuesto del PAD (Departamento de Procesamiento de Datos).

- Desconocimiento en el nivel directivo de la situación informática de la empresa.

- Falta total o parcial de seguridades lógicas y físicas que garanticen la integridad del personal, equipos e información.

- Descubrimiento de fraudes efectuados con el computador

- Falta de una planificación informática.

- Organización que no funciona correctamente, falta de políticas, objetivos, normas, metodología, asignación de tareas y adecuada administración del recurso humano.

- Descontento general de los usuarios por incumplimiento de plazos y mala calidad de los resultados

- Falta de documentación o documentación incompleta de sistemas que revela la dificultad de efectuar el mantenimiento de los sistemas en producción.

NORMAS LEGALES

- ISO/IEC 27000-series: La serie de normas ISO/IEC 27000 son estándares de seguridad publicados por la Organización Internacional para la Estandarización (ISO) y la Comisión Electrotécnica Internacional (IEC).

- El estándar para la seguridad de la información ISO/IEC 27001 (Information technology - Security techniques - Information security management systems - Requirements) fue aprobado y publicado como estándar internacional en octubre de 2005 por International Organization for Standardization y por la comisión International Electrotechnical Commission.

Especifica los requisitos necesarios para establecer, implantar, mantener y mejorar un Sistema de Gestión de la Seguridad de la Información (SGSI) según el conocido “Ciclo de Deming”: PDCA - acrónimo de Plan, Do, Check, Act (Planificar, Hacer, Verificar, Actuar). Es consistente con las mejores prácticas descritas en ISO/IEC 17799 (actual ISO/IEC 27002) y tiene su origen en la norma BS 7799-2:2002, desarrollada por la entidad de normalización británica, la British Standards Institution (BSI).

- ISO/IEC 17799 (denominada también como ISO 27002) es un estándar para la seguridad de la información publicado por primera vez como ISO/IEC 17799:2000 por la International Organization for Standardization y por la Comisión Electrotécnica Internacional en el año 2000, con el título de Information technology - Security techniques - Code of practice for information security management. Tras un periodo de revisión y actualización de los contenidos del estándar, se publicó en el año 2005 el documento actualizado denominado ISO/IEC 17799:2005. El estándar ISO/IEC 17799 tiene su origen en el British Standard BS 7799-1 que fue publicado por primera vez en 1995.

La norma UNE/ISO/IEC 17999 es un código de buenas prácticas para gestionar la seguridad de la información de una organización, de tal forma que le permita en todo momento garantizar la confidencialidad, integridad y disponibilidad de la información que maneja. La creación de esta norma responde a la necesidad de proporcionar una base común a las organizaciones desde la triple óptica técnica, organizativa y jurídica, y cuyo cumplimiento implique que dicha organización mantiene una infraestructura y un esquema de funcionamiento que garantizan la seguridad de la información que maneja.

- COBIT: Objetivos de Control para la información y Tecnologías relacionadas (COBIT, en inglés: Control Objectives for Information and related Technology) es un conjunto de mejores prácticas para el manejo de información creado por la Asociación para la Auditoria y Control de Sistemas de Información, (ISACA, en inglés: Information Systems Audit and Control Association), y el Instituto de Administración de las Tecnologías de la Información (ITGI, en inglés: IT Governance Institute) en 1992.

La misión de COBIT es "investigar, desarrollar, publicar y promocionar un conjunto de objetivos de control generalmente aceptados para las tecnologías de la información que sean autorizados (dados por alguien con autoridad), actualizados, e internacionales para el uso del día a día de los gestores de negocios (también directivos) y auditores." Gestores, auditores, y usuarios se benefician del desarrollo de COBIT porque les ayuda a entender sus Sistemas de Información (o tecnologías de la información) y decidir el nivel de seguridad y control que es necesario para proteger los activos de sus compañías mediante el desarrollo de un modelo de administración de las tecnologías de la información.

- ITIL: La Information Technology Infrastructure Library ("Biblioteca de Infraestructura de Tecnologías de Información"), frecuentemente abreviada ITIL, es un marco de trabajo de las mejores prácticas destinadas a facilitar la entrega de servicios de tecnologías de la información (TI) de alta calidad. ITIL resume un extenso conjunto de procedimientos de gestión ideados para ayudar a las organizaciones a lograr calidad y eficiencia en las operaciones de TI. Estos procedimientos son independientes del proveedor y han sido desarrollados para servir de guía para que abarque toda infraestructura, desarrollo y operaciones de TI.

La misión de COBIT es "investigar, desarrollar, publicar y promocionar un conjunto de objetivos de control generalmente aceptados para las tecnologías de la información que sean autorizados (dados por alguien con autoridad), actualizados, e internacionales para el uso del día a día de los gestores de negocios (también directivos) y auditores." Gestores, auditores, y usuarios se benefician del desarrollo de COBIT porque les ayuda a entender sus Sistemas de Información (o tecnologías de la información) y decidir el nivel de seguridad y control que es necesario para proteger los activos de sus compañías mediante el desarrollo de un modelo de administración de las tecnologías de la información.

- ITIL: La Information Technology Infrastructure Library ("Biblioteca de Infraestructura de Tecnologías de Información"), frecuentemente abreviada ITIL, es un marco de trabajo de las mejores prácticas destinadas a facilitar la entrega de servicios de tecnologías de la información (TI) de alta calidad. ITIL resume un extenso conjunto de procedimientos de gestión ideados para ayudar a las organizaciones a lograr calidad y eficiencia en las operaciones de TI. Estos procedimientos son independientes del proveedor y han sido desarrollados para servir de guía para que abarque toda infraestructura, desarrollo y operaciones de TI.

Legislación Española sobre Seguridad de la Información

EMPRESAS CONSULTORAS

- ALFONZO MUÑOZ & ASOCIADOS es una firma auditora global constituida en 1994 en la ciudad de Lima, realizando más de 300 auditorías recurrentes y no recurrentes a diversas organizaciones de los sectores públicos y privados. Representa a una Red Internacional de Firmas Auditoras con sede en la ciudad de Panamá y con representantes en cada uno de los países de América Latina. Tiene un staff multidisciplinario de más de 50 personas especializadas en auditoría, derecho, tecnologías de la información, reputación e imagen corporativa, negocios, gestión gubernamental y diversas ramas de la ingeniería.

- BUSINESS CONSULTANTS PERU S.A.C somos una Organización especializada en el campo de la Capacitación, Auditoría y Consultoría integral en Sistemas de Gestión Empresarial. Contamos con un equipo de consultores, auditores e instructores con amplia experiencia en la implementación de sistemas de gestión que nos permite diseñar e implementar sistemas de gestión acordes a las necesidades de nuestros clientes y los más exigentes estándares de calidad vigentes como ISO 9001, ISO 14001, OHSAS 18001, ISO 22000, entre otros.

- RSM Perú Panez, Chacaliaza & Asociados Nuestro enfoque para compromisos de auditoria, como firma miembro de RSM International, exige los estándares de competencia profesional, independencia y objetividad que los clientes demandan. Reconocemos también que nuestro enfoque centra a la auditoria como un servicio para beneficio de los accionistas, efectuando un aporte inteligente y constructivo para que mejore la administración del negocio del cliente.

Ir a la Pagina

Ir a la Pagina- EDC BUSINESS SOLUTIONS SAC es una empresa cuyo objetivo ese servir a sus clientes de una manera óptima en las Áreas de Contabilidad, Auditoría, Tributación, Laboral, Financiera, Administrativa y Legal, de tal manera que se sientan protegido por las dificultades propias de una empresa actual. Buscamos proporcionar en todo momento la posibilidad de adoptar medidas de orientación proactiva. Resaltando aspectos que se diferencian de otros por sus enfoques netamente profesionales, fortaleciendo de esta forma los sistemas administrativos, contables y de impacto en la gestión.

Ir a la Pagina

Ir a la Pagina

0 Comments